経産省「ビルシステムのセキュリティガイドライン」ベータ版、フェーズに応じた対策を

「設計」「建設」「運用」「保守」etc……

安定稼働へ具体的手法公開

製造装置とそこに連なるセンサなどの機器同士をつなぐだけがスマートファクトリーではない。そもそも工場はひとつのビルディング、建築物であり、電力や通信、上下水道、空調、熱源といった建築設備が備え付けられている。それらも含めて接続して最適制御するところまで行って初めてスマートファクトリーと言える。

工場のサイバーセキュリティと言った場合、ビルと建築設備のセキュリティも含めて考えなければならない。そこで、経済産業省が9月3日に公開した「ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」ベータ版から、工場を含めたビル設備のセキュリティを紹介する。

ビルシステムを巡る状況の変化

これまでビルシステムを構成する電力(受変電)、熱源、空調、エレベータ、防災等の設備の制御は、それぞれが独立したシステムで成立し、ネットワークはインターネットにつながっていない非IPが使われていた。単位が小さく閉鎖的であったため、セキュリティはあまり顧みられなかった。

一方、近年のIT化やインテリジェント化の流れによって、独立していた設備制御システムがネットワークでつながり、上位の情報システムとも接続されていった。また近年は設備の稼働データ収集や遠隔監視などIoTサービスの隆盛によってインターネットを経由してクラウドとの接続、自社以外のサービス提供社ともつながるようになっている。

ビルシステムが「独立した小さな単位の集合体」から「出入口がたくさんある大きな空間」に変わり、外部から侵入しやすく、どこから入っても目的の場所に到達できる仕組みになったことにより、攻撃側の標的になりやすくなっているのが現状だ。

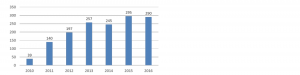

ビルシステムへのサイバー攻撃増加

2010年のイランの核燃料施設に侵入し、ウラン濃縮のための遠心分離機を不正に制御して破壊させたマルウェア「Stuxnet(スタックスネット)」をはじめ、ビル制御システムに侵入して不正制御が行われた事例は年々増加している。

例えば12年のアメリカでは、MIT(マサチューセッツ工科大学)の学生が学内ビルシステムに侵入して各フロアの照明の色とオンオフを遠隔で制御。ビルを画面としてゲームのテトリスをプレイした。いたずら目的だったが、容易に侵入して制御でき、その様子がYoutubeに動画として上がって話題になった。

このほか13年にアメリカのマイアミでは刑務所の警備システムがハッキングされ、収容所の一部の扉のロックが遠隔から解除された。16年にはフィンランドでビルがDDoS攻撃を受けて空調が停止。17年のオーストリアではホテルのカードキーシステムが壊されて宿泊客が閉じ込めにあったという被害も出た。

また日本でも今年4月にネットワークカメラが攻撃を受け、中央の監視システム上に挑発する文言が表示される事例が発生している。

▲(ICS−CERT Year in Review〔米国 NCCIC〕2016年版までの複数年のレポートより作成)

セキュリティの考え方と指針

ガイドラインではビルシステム特有の条件を整理し、その上でビル内の各所にある機器ごとの具体的なセキュリティリスクと対策について紹介している。

ビルシステムは数十年という長いスパンでの長期運用が一般的であり、セキュリティアップデートは頻繁にはできない。また、セキュリティは運用面だけでなく、設計から建設、運用、保守まで各フェーズでの対策と、それぞれに異なる企業や人が関わるため、その把握とフェーズに応じたセキュリティが欠かせない。

さらに、どんな機器がどのように接続されているかを把握することに加え、物理的なセキュリティを施すため、各機器がどこに設置されているかを整理しておくことが重要だとしている。

各所・機器ごとのリスクと対策については、52項目をリストアップして紹介。例えば中央監視室のHMIには正規の作業員以外の人間がログインして不正操作する可能性があり、対策として操作者限定機能やパスワード管理の徹底、操作ログ管理などを紹介しているほか、機械室・制御盤ボックスは脆弱性を利用した乗っ取りや、USBメモリなど外部媒体を利用したマルウェアの侵入などのリスクがあり、バッチ適用済み機器の導入や不要なポートをふさぐなどの対策があるなどを提案している。

ガイドラインベータ版はコチラからダウンロードできる。

出典:経済産業省「『ビルシステムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン(β版)』を取りまとめました」